『問題解決型』ハードウェアメーカー

ファナティック

-

- ファナティックの特長 ファナティックの特長

- /

- 製品&ソリューション 製品&ソリューション

- /

- 導入事例 導入事例

- /

- 最新ニュース 最新ニュース

- /

- ファナティックレポート ファナティックレポート

- /

- サポート サポート

- /

- 会社案内 会社案内

- /

- 採用情報 採用情報

2018.11.21 簡易マニュアル

TPM(Trusted Platform Module)とは、TCG(Trusted Computing Group)という、PCの信頼性と安全性を高める業界団体にて策定されたもので、ハードウェアのセキュリティ機能を担います。

主に暗号化キーを生成、TPMに記録されたRSAキーによるデバイス認証など、セキュアな暗号プロセッサを持つモジュールです。

TPMを使用することにより、以下のような機能を実装することが可能です。

また、耐タンパー性を備えており、外部からキーの取得、解析など不正アクセスを行おうとすると、TPMが使用不能な状態になり、データを読みだすことができなくなる仕様となっています。

マイクロソフトは、2016年7月28日以降に出荷されるWindows10のデスクトップエディション(Home、Pro、Enterprise、Education)が搭載されたPCについては、TPMの実装、有効化を強く推奨しています。

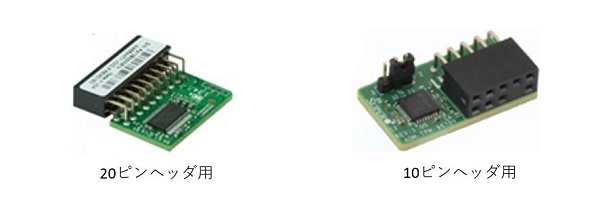

TPMは以下のようなモジュールで提供されているものや、マザーボードにチップが実装されているものがあります。

現在、TPMのバージョンは1.2と2.0があります。1.2はRSA、SHA-1ハッシュアルゴリズムが使用できます。

現在主流となっている2.0は、上記に加えECCやSHA-256に対応しています。

また、暗号化のアルゴリズムも変更され、より高速に暗号化できるようになっています。

1.2と2.0では互換性がないため、あとから変更はできません。さらに、SHA-1はMicrosoftでも使用を終了しており、避けられる傾向にあります。今から導入を検討される場合は、2.0をお勧めいたします。

TPM1.2:Windows7 ~ Windows10

TPM2.0:Windows10

TPM2.0の機能を最大限活用する場合は、Windows10かつUEFIが必要です。

2018年現在、IoT(Internet of Things)というワードをよく耳にするとおもいます。たくさんの小型化されたPCが、事務所や工場などの屋内だけでなく、屋外にも設置されるようになり、様々な環境で使用されるようになりました。

このような環境の中で、課題となるのが、セキュリティです。ネットワークに接続して使用することも多く、ウィルス感染、不正アクセスなどのセキュリティ対策を考慮する必要があります。

さらに、PCが小型化、設置場所の多様化から、ハードウェア自体の盗難対策も考慮する必要があります。盗難といった事態になると、PC内の情報はもちろんのこと、PCと連携しているサーバーへの侵入など、リスクが拡大してしまいます。

このようなリスクの対策として、TPMを使用したセキュリティ機能は以下のようなものがあります。

ブートプロセスを監視するメジャーブート機能や強固な2要素の認証を提供するWindows Passportを使用するためには、ActiveDirectory環境が必要であったり、ブートプロセスの整合性を評価するサーバーが必要であったりします。

そこで、今回は、容易に導入できるTPMを使用したBitLocker機能を紹介していきます。

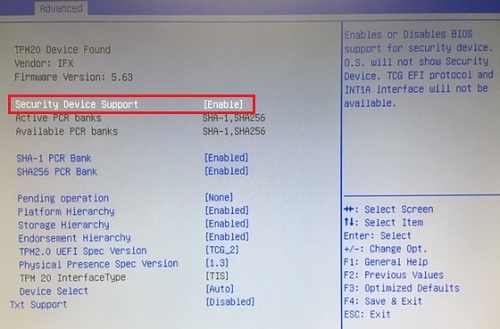

1.BIOS設定

BIOSにてTPMが有効になっているか確認します。

「Advanced」タブの「Trusted Computing」にある「Security Device Support」がEnableになっていることを確認してください。

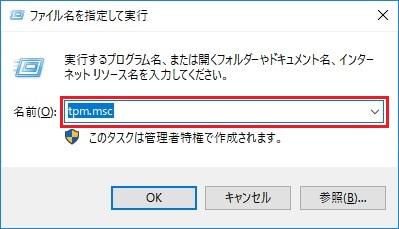

2.TPMの使用準備

Windowsにて、[![]() キー]+[Rキー]を押し、「ファイル名を指定して実行」ウィンドウを表示します。名前フィールドに「tpm.msc」と入力し、「OK」を押します

キー]+[Rキー]を押し、「ファイル名を指定して実行」ウィンドウを表示します。名前フィールドに「tpm.msc」と入力し、「OK」を押します

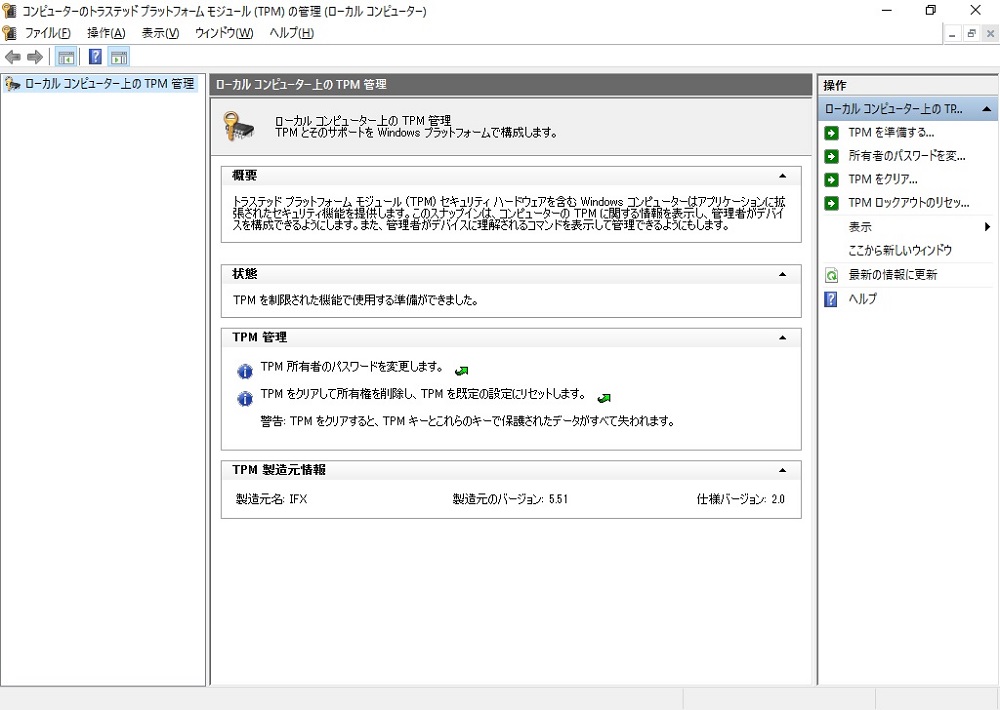

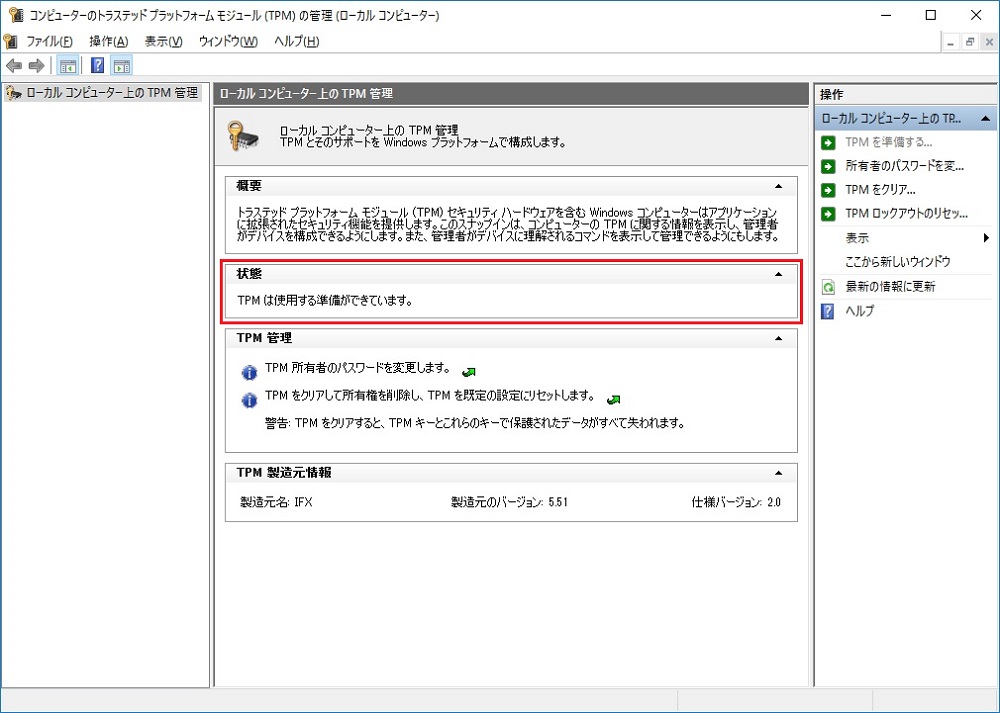

以下のようにTPMの設定画面が表示されます。

TPMを使用するためには、操作メニューにある「TPMを準備する」を実行する必要があります。

※「TPMを準備する」がグレーアウトしている場合は、必要ありません

「TPMを準備する」を実行しましたら、以下のように「TPMは使用する準備ができています。」となり、使用できる状態になります。

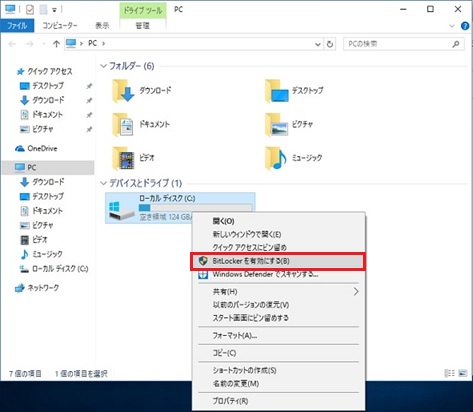

3.BitLockerの有効化

エクスプローラーから「PC」にある「デバイスとドライブ」より暗号化したいディスクを選択し、右クリックから、「BitLockerを有効にする」を選択します。

※ここでは、OS用ディスク(Cドライブ)を使用していきます

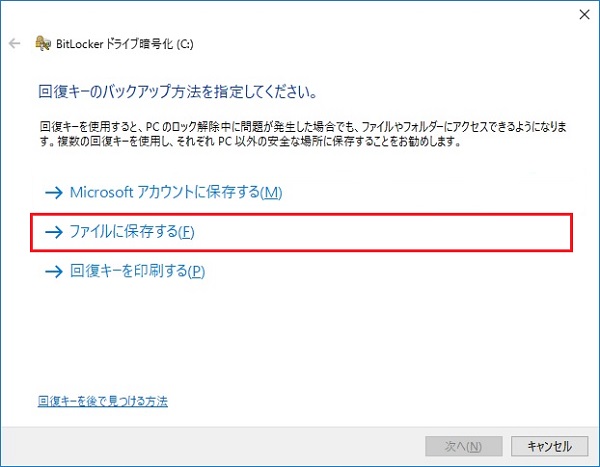

回復キー(PCの故障などPCを使用できなくなった場合に必要)の保存先を求められます。紛失やキーの漏洩に十分に注意してください。今回は、「ファイルに保存する」でUSBメモリに保存したとして進めます。

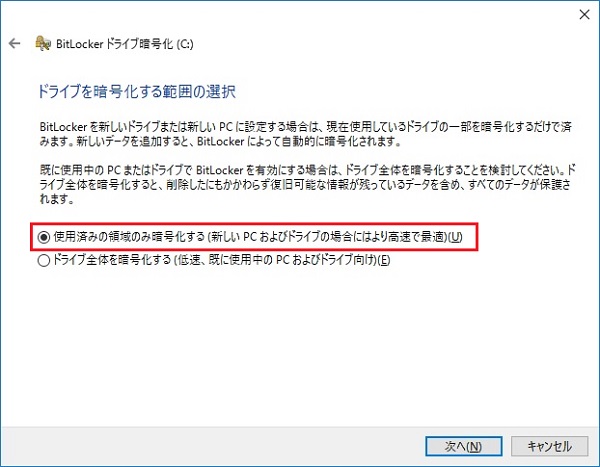

BitLockerの適用範囲を選択します。

ドライブ全体もしくは使用済み領域のみ適用するかを選択できますが、今回は、「使用済みの領域のみ暗号化する」を選択します。

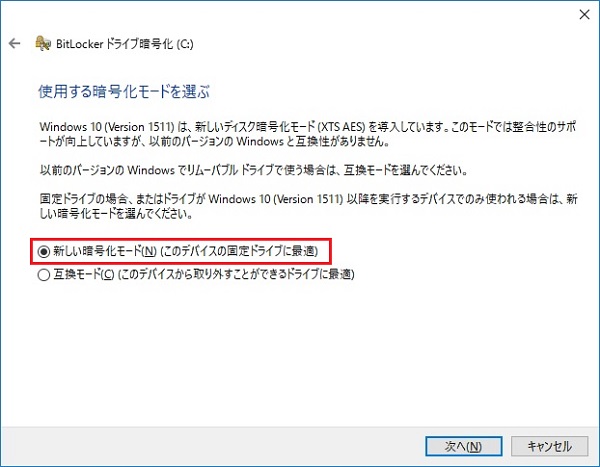

暗号化モードを選択します。Windows10 バージョン1511から新たに”XTS AES”がサポートされました。以前のバージョンOSと互換性がありませんので、リムバブルディスク等、他のPCで使用する場合は、「互換モード」にする必要があります。

今回は、Cドライブを暗号化しますので、「新しい暗号化モード」を選択します。

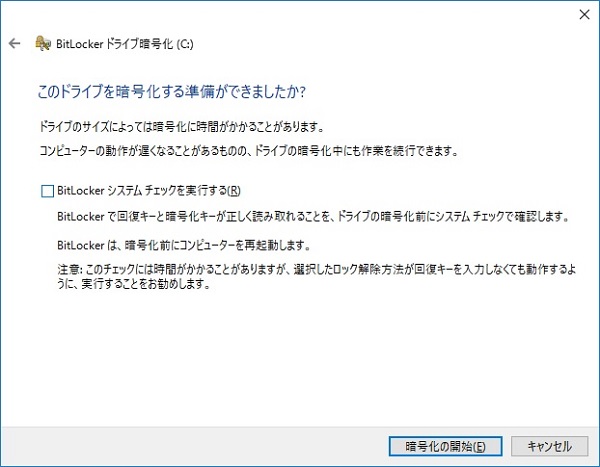

暗号化が問題なく実施されるかチェックを行います。

※必要がなければ、スキップすることも可能です

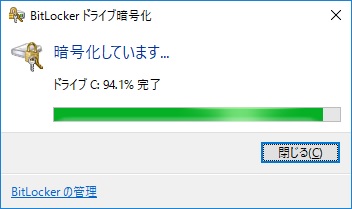

暗号化処理が開始します。

進行状況は、タスクバーの![]() マークをクリックすることで確認できます。

マークをクリックすることで確認できます。

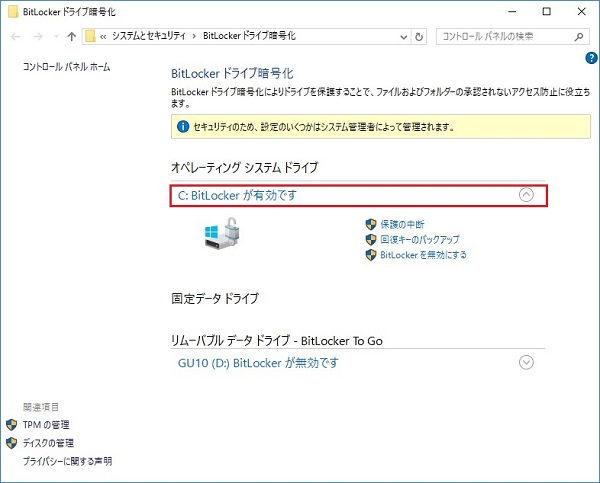

暗号化が完了しましたら、上記画面もしくは、「PC」にある「デバイスとドライブ」より暗号化したディスクを選択し、右クリックから、「BitLockerの管理」を選択します。

BitLockerが有効になっていることが確認できます。

4.TPM有効化時の注意事項(他のシステムでディスクを利用できるようにする方法)

TPMを有効にした状態でディスクを他のシステムに接続した場合、ロックがかかります。これは、復号するための鍵がTPMに保存されていないために発生します。

解除には一時的に復号するための回復キーが必要となりますが、盗難などの被害にあった場合は、回復キーがないためアクセスできず、TPMの耐タンパー性により解析も非常に困難なため、データを保護することができます。

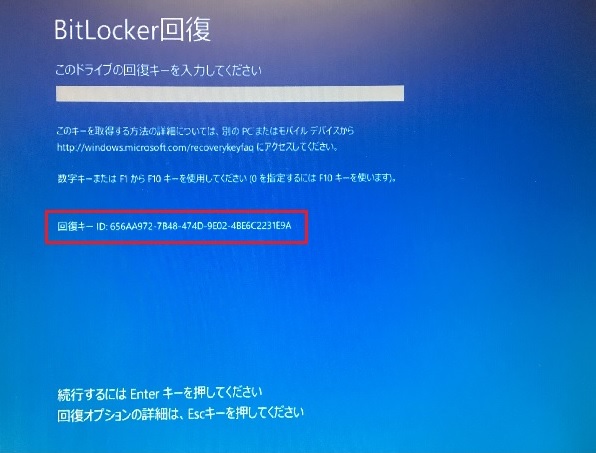

一方で、マザーボードが壊れたなどのシステム障害が発生した場合、ディスクのデータを救出したい場合があると思います。その場合は、上の3項で紹介したUSBメモリ等に保管した回復キーを使用して暗号化を解除します。回復キーは回復キーIDとペアになっていますので、TPM有効化時のものを使用してください。

実際に回復キーを使用して暗号化を解除する手順を以下に示します。

他のシステムにTPMで暗号化したディスクを接続して起動すると、以下のように、「BitLocker回復」画面が表示されます。

回復キーを入力すると、OSが起動します。

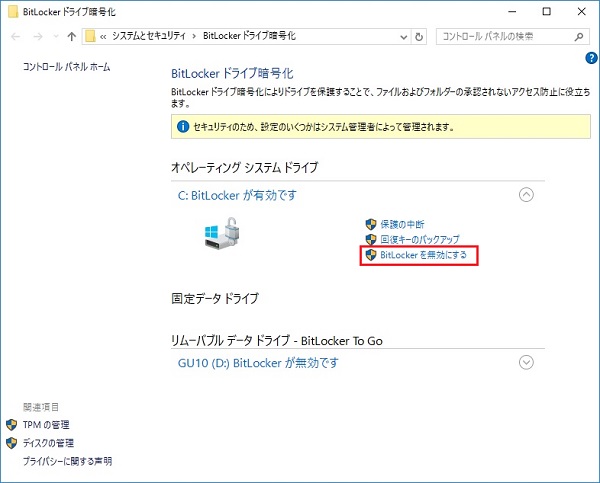

このままでは、毎回キーを入力する必要があります。その場合は、「BitLockerの管理」から、「BitLockerを無効にする」を選択します。

再度、BitLockerを有効にすることで、新しいシステムでもTPMによるBitLocker機能を再度使用することが可能になります。

下記モデルをはじめ、TPM2.0によるセキュアなサーバー製品の導入をご検討の方は、お気軽にご相談ください。